06.41.97.21.21

Kali Linux

Kali Linux : La distribution ultime pour la sécurité informatique

Kali Linux est une distribution Linux basée sur Debian, spécialement conçue pour les tests de pénétration (pentest), l’audit de sécurité et l’analyse forensique. C’est l’outil de prédilection des professionnels de la cybersécurité, des éthical hackers et des passionnés de sécurité informatique. Découvrez notre page Téléchargement avec les deux distributions Linux qui sont Linux Mint.

Kali Linux est une distribution Linux basée sur Debian, dédiée aux tests de sécurité et à l’audit informatique. Développée par Offensive Security, elle inclut plus de 600 outils comme Nmap, Metasploit et Wireshark. Utilisée pour les tests d’intrusion, l’analyse de vulnérabilités et la forensic, elle est compatible avec PC, Raspberry Pi et cloud. Personnalisable.

Pourquoi Kali Linux est-il si populaire ?

Vaste bibliothèque d’outils : Kali Linux est livré avec plus de 600 outils de sécurité préinstallés, couvrant un large éventail de besoins en matière de pentest.

Open source et gratuit : Kali Linux est un projet open source, ce qui signifie qu’il est gratuit à utiliser et à modifier.

Personnalisable : Kali Linux est hautement personnalisable, permettant aux utilisateurs d’adapter l’environnement à leurs besoins spécifiques.

Communauté active : Kali Linux bénéficie d’une communauté active et engagée, offrant un soutien et des ressources précieuses.

Mises à jour régulières : Kali Linux est régulièrement mis à jour pour intégrer les dernières vulnérabilités et les nouveaux outils de sécurité.

Les meilleurs outils de pentest de Kali Linux

Nmap (Network Mapper) : Un scanner de ports et un outil de découverte de réseau essentiel pour l’identification des hôtes, des services et des systèmes d’exploitation.

Metasploit Framework : Un framework d’exploitation de vulnérabilités qui permet aux pentesteurs de développer et d’exécuter des exploits.

Wireshark : Un analyseur de protocole réseau qui permet de capturer et d’analyser le trafic réseau en temps réel.

Wireshark : Un analyseur de protocole réseau qui permet de capturer et d’analyser le trafic réseau en temps réel.

Burp Suite : Une plateforme d’outils pour les tests de sécurité des applications web, y compris l’analyse des vulnérabilités, l’interception et la modification du trafic HTTP.

John the Ripper : Un outil de craquage de mots de passe puissant et polyvalent.

Hydra : Un outil de craquage de mots de passe en ligne qui prend en charge de nombreux protocoles.

Sqlmap : Un outil d’injection SQL automatisé pour la détection et l’exploitation des vulnérabilités des bases de données.

WPScan : L’outil ultime pour la sécurité WordPress

WPScan est un scanner de vulnérabilités WordPress en ligne de commande, conçu pour identifier les failles de sécurité dans les installations WordPress. Il est inclus dans Kali Linux et est considéré comme l’un des meilleurs outils pour la sécurité WordPress.

Fonctionnalités clés de WPScan :

Détection des vulnérabilités des thèmes et des plugins : WPScan peut identifier les vulnérabilités connues dans les thèmes et les plugins WordPress.

Enumération des utilisateurs : WPScan peut énumérer les utilisateurs WordPress, ce qui peut être utile pour les attaques par force brute.

Détection des versions WordPress obsolètes : WPScan peut détecter les versions WordPress obsolètes, qui sont souvent vulnérables aux attaques.

Tests de force brute : WPScan peut effectuer des tests de force brute pour deviner les mots de passe WordPress.

Les lignes de commande pour WPScan

Utilisation de WPScan :

WPScan est un outil en ligne de commande, ce qui signifie qu’il est utilisé via le terminal. Voici quelques commandes de base :

wpscan --url <URL_WordPress> :Analyse les vulnérabilités de base d’un site WordPress.wpscan --url <URL_WordPress> --enumerate u :Enumère les utilisateurs WordPress.wpscan --url <URL_WordPress> --enumerate p :Enumère les plugins vulnérables.wpscan --url <URL_WordPress> --enumerate t :Enumère les thèmes vulnérables.wpscan --url <URL_WordPress> --force --passwords /usr/share/wordlists/rockyou.txt: fait une attaque par force brute sur un site wordpress avec une liste de mot de passe.

Kali Linux est un outil indispensable pour tout professionnel de la sécurité informatique. Sa vaste bibliothèque d’outils, sa flexibilité et sa communauté active en font une plateforme de choix pour les tests de pénétration, l’audit de sécurité et l’analyse forensique. WPScan, en particulier, est un outil puissant pour sécuriser les installations WordPress.

Important : L’utilisation de Kali Linux et de ses outils doit être effectuée de manière éthique et légale, uniquement sur des systèmes pour lesquels vous avez une autorisation explicite.

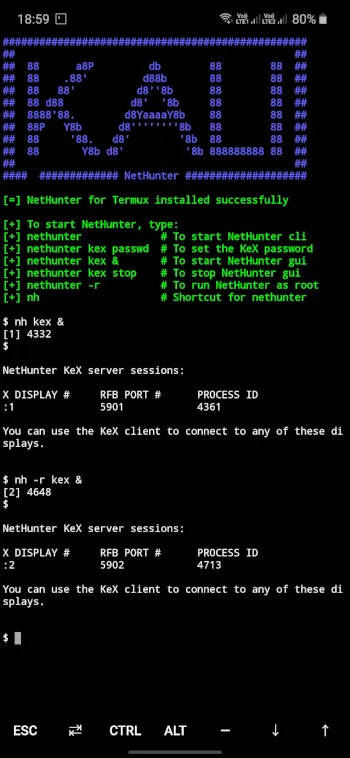

Présentation de Kali Linux NetHunter pour téléphone mobile

Kali Linux NetHunter est une plateforme mobile de test de sécurité et d’audit, basée sur Kali Linux. Développée par Offensive Security, elle est conçue pour les appareils Android, offrant une suite complète d’outils de cybersécurité directement sur smartphone ou tablette. NetHunter inclut des fonctionnalités avancées comme le support des attaques sans fil, les tests d’intrusion, et la création de points d’accès malveillants. Elle est compatible avec certains appareils rootés et offre une interface personnalisable. Idéale pour les professionnels de la sécurité, elle permet des tests mobiles et des audits en situation réelle.

Nmap (Network Mapper)

Un outil puissant pour la découverte de réseaux et l'audit de sécurité. Il vous permet de scanner les ports ouverts, d'identifier les systèmes d'exploitation et de détecter les vulnérabilités sur un réseau.

Metasploit Framework

Un framework de test d'intrusion qui offre une vaste collection d'exploits et de charges utiles. Il permet de simuler des attaques et d'évaluer la sécurité des systèmes.

Wireshark

Un analyseur de protocole réseau qui permet de capturer et d'analyser le trafic réseau en temps réel. Il est essentiel pour l'analyse des problèmes de réseau et la détection des activités suspectes.

Aircrack-ng

Une suite d'outils pour l'évaluation de la sécurité des réseaux sans fil. Elle permet de capturer les paquets, de craquer les mots de passe WEP et WPA/WPA2, et d'effectuer d'autres attaques sans fil.

Hydra

Une suite d'outils pour l'évaluation de la sécurité des réseaux sans fil. Elle permet de capturer les paquets, de craquer les mots de passe WEP et WPA/WPA2, et d'effectuer d'autres attaques sans fil.

Ces outils sont essentiels pour tout professionnel de la sécurité informatique ou passionné de cybersécurité qui souhaite effectuer des tests d’intrusion, des audits de sécurité ou des analyses de réseau sur un appareil mobile.

John the Ripper

Un autre outil de craquage de mots de passe populaire qui peut être utilisé pour tester la sécurité des mots de passe stockés dans divers formats.

Burp Suite

Un ensemble d'outils pour l'évaluation de la sécurité des applications web. Il permet de scanner les vulnérabilités, d'intercepter et de modifier le trafic HTTP, et d'effectuer d'autres tests de sécurité web.

Nessus Essentials

Un scanner de vulnérabilités qui peut être utilisé pour identifier les faiblesses de sécurité sur les systèmes et les applications. Il offre une version gratuite avec des fonctionnalités limitées.

OWASP ZAP

Un scanner de vulnérabilités web open source qui peut être utilisé pour détecter les faiblesses de sécurité dans les applications web.

Bettercap

Un framework puissant et flexible pour effectuer diverses attaques de type « Man-in-the-Middle » (MITM) sur les réseaux sans fil et filaires. Il permet de capturer les informations d'identification, de modifier le trafic et d'effectuer d'autres attaques.

En savoir plus sur Kali Linux NetHunter mobile

Voici quelques points clés concernant Kali Linux NetHunter :

- Basé sur Kali Linux: NetHunter est basé sur la distribution Kali Linux, une distribution Linux largement utilisée pour les tests d’intrusion et l’évaluation de la sécurité. Cela signifie qu’il offre une vaste gamme d’outils et de fonctionnalités de sécurité.

- Plateforme mobile: NetHunter est conçu pour fonctionner sur les appareils Android, ce qui permet aux utilisateurs d’effectuer des tests d’intrusion et des évaluations de sécurité en déplacement.

- Large gamme d’outils: NetHunter comprend une large gamme d’outils pour diverses tâches de sécurité, telles que les tests de réseau sans fil, les tests d’intrusion, l’analyse de réseau et l’ingénierie sociale.

- Différentes éditions: Il existe différentes éditions de NetHunter pour répondre aux besoins des différents utilisateurs, notamment NetHunter Rootless, NetHunter Lite et NetHunter Full.

- Personnalisation: NetHunter est hautement personnalisable, ce qui permet aux utilisateurs d’ajouter leurs propres outils et scripts.

Utilisation: NetHunter est un outil puissant qui doit être utilisé de manière responsable et éthique. Il ne doit être utilisé que pour des tests d’intrusion et des évaluations de sécurité autorisés.

Installation: L’installation de NetHunter peut varier en fonction de l’appareil et de l’édition choisis. Il est important de suivre attentivement les instructions d’installation pour éviter tout problème.

L'installation de Kali Linux peut se faire de plusieurs manières, chacune adaptée à des besoins spécifiques. Voici un aperçu des méthodes les plus courantes :

Dual Boot (Double amorçage) :

Préparation :

- Sauvegardez vos données importantes.

- Téléchargez l’image ISO de Kali Linux depuis le site officiel.

- Créez une clé USB bootable avec Rufus ou Etcher.

- Réduisez la partition de votre disque dur pour créer de l’espace pour Kali.

- Installation :

Démarrez votre ordinateur à partir de la clé USB. - Suivez les instructions de l’installateur de Kali Linux.

- Choisissez l’option d’installation en dual boot.

- Sélectionnez la partition créée précédemment.

- Configurez le chargeur de démarrage GRUB.

Avantages :

Permet de conserver votre système d’exploitation actuel.

Offre un accès direct aux ressources matérielles.

Installation sur Clé USB :

- Préparation :

Téléchargez l’image ISO de Kali Linux. - Utilisez Rufus ou Etcher pour créer une clé USB bootable persistante.

Avantages :

Portable et facile à transporter.

Idéal pour les tests et les interventions ponctuelles.

Installation à partir d’un Disque ISO (Machine Virtuelle) :

Préparation :

- Téléchargez l’image ISO de Kali Linux.

- Installez un logiciel de virtualisation (VirtualBox, VMware).

- Créer une nouvelle machine virtuelle et sélectionner le fichier ISO de kali linux comme disque de démarrage.

Installation :

Démarrer la machine virtuelle.

L’installation ce fait comme sur un disque dur physique.

Avantages :

- Permet d’utiliser Kali Linux dans un environnement isolé.

- Facile à configurer et à supprimer.

Points Importants :

- Assurez-vous d’avoir suffisamment d’espace disque.

- Soyez prudent lors du partitionnement du disque dur.

Consultez la documentation officielle de Kali Linux pour des instructions détaillées.